IP signifie Internet Protocol. IPv4 signifie Internet Protocol version 4 et est, malgré son nom, la première version d’IP à être utilisée. Les adresses IP sont conçues pour combiner plusieurs nombres et points, qui forment une identité permettant à l’utilisateur de se connecter à Internet et, à partir de là, d’accéder et d’utiliser les données. IPv6 est la version la plus récente, formée avec IPv4, ne pouvait plus résister aux capacités nécessaires face au volume croissant d’utilisateurs Internet.

« ISATAP est un mécanisme de transition IPv6 qui permet de créer automatiquement des tunnels IPv6-dans-IPv4 au sein d’un site. Chaque hôte interroge un routeur ISATAP au sein du site pour obtenir l’adresse et les informations de routage. Les paquets envoyés vers Internet IPv6 sont acheminés via le routeur ISATAP, et les paquets destinés à d’autres hôtes au sein du même site sont acheminés directement vers la destination. – IEEE, ‘ La mise en œuvre du routeur ISATAP’

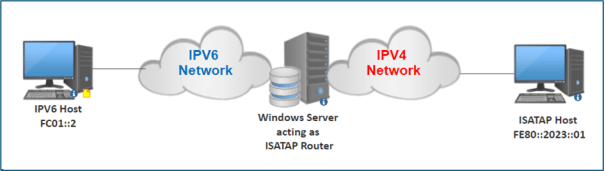

Un serveur Windows peut fonctionner comme un routeur ISATAP lorsqu’il possède une interface connectée à un réseau IPv6 et une autre à un réseau IPv4. En activant le paramètre de registre « IPEnableRouter » et en configurant les interfaces, le serveur Windows peut agir comme un routeur ISATAP. Une fois correctement configurées, les machines du réseau IPv6 peuvent communiquer de manière transparente avec les machines du réseau IPv4. Presque toutes les versions du système d’exploitation Windows prennent en charge le protocole « ISATAP ».

Le protocole ISATAP est initialement conçu pour la communication intra-réseau. Au cours d’une enquête de sécurité menée par l’équipe SecurityHQ Digital Forensics and Incident Response (DFIR), il a été constaté qu’il était exploité par des cyberacteurs. L’équipe a découvert qu’un acteur externe avait configuré de manière malveillante un réseau IPv6 interne directement vers une adresse IP de « commande et contrôle », établissant ainsi un pont réseau entre le réseau interne et le réseau de l’attaquant. Cette connexion non autorisée a contourné les mesures de sécurité du réseau existantes, permettant à l’attaquant de prendre le contrôle du réseau sans déclencher de détection par aucun contrôle de sécurité. Bien que cette tactique ne soit actuellement associée à aucune cyberattaque ou groupe APT spécifique, elle constitue une menace potentielle qui pourrait être exploitée à l’avenir.

- Surveillez les communications vers les adresses IP et les ports suspects au sein de votre réseau.

- Recherchez les ID d’événement système Windows 4100 (configuration de l’adresse ISATAP) et 4200 (tunnel ISATAP activé) dans les journaux de l’observateur d’événements.

- Examinez les modifications apportées au paramètre de registre « IPEnableRouter » sur les serveurs Windows, car des modifications inattendues peuvent indiquer une activité malveillante.

- Examinez les journaux du serveur DNS du réseau pour les événements liés à l’activation ou à la configuration du protocole « ISATAP ».

- Recherchez un tunnel ISATAP actif, utilisez la commande ou PowerShell :

interface netsh ipv6 isatap afficher l’état

Pour désactiver le tunnel, l’utilisateur ci-dessous commande –

interface netsh ipv6 isatap définir l’état désactivé

- Si vous n’utilisez pas activement le protocole ISATAP, envisagez de le désactiver sur tous les serveurs Windows en appliquant un objet de stratégie de groupe (GPO).

En cas de détection d’un tunnel ISATAP actif ou de toute activité suspecte, contactez immédiatement votre équipe de réponse aux incidents , pour enquêter sur le vecteur initial et prendre les mesures nécessaires pour contenir l’attaque potentielle en cours, ou contactez SecurityHQ pour parler avec un expert, ici .

À propos de SecurityHQ

SecurityHQ est un MSSP mondial qui détecte les menaces et y répond instantanément. En tant que partenaire de sécurité, nous alertons et réagissons aux menaces pour vous. Accédez à une armée d’analystes qui travaillent avec vous, en prolongement de votre équipe, 24 heures sur 24, 365 jours par an. Bénéficiez de conseils personnalisés et d’une visibilité complète pour garantir votre tranquillité d’esprit grâce à nos centres d’opérations de sécurité mondiaux, et utilisez nos solutions de sécurité, nos connaissances, nos ressources humaines et nos capacités de processus primées pour accélérer vos activités et réduire les risques et les coûts globaux de sécurité.

Site Web : securityhq.com

Facebook : https://www.facebook.com/Sechq

X : https://twitter.com/security_hq

LinkedIn : https://www.linkedin.com/company/securityhq/

Auteur : Ninad Chogale, experte en la matière -IR & UEBA, SecurityHQ

Éditeur : Eleanor Barlow, gestionnaire de contenu, SecurityHQ,

Pour les demandes des médias, contactez pr@securityhq.com

En savoir plus sur Fluides et Lubrifiants

Abonnez-vous pour recevoir les derniers articles par e-mail.